原文地址:https://nixintel.info/osint/website-attribution-without-whois-reverse-ip-lookup/

文章原名:Website Attribution Without WhoIs – Reverse IP Lookup

作者: Nixintel

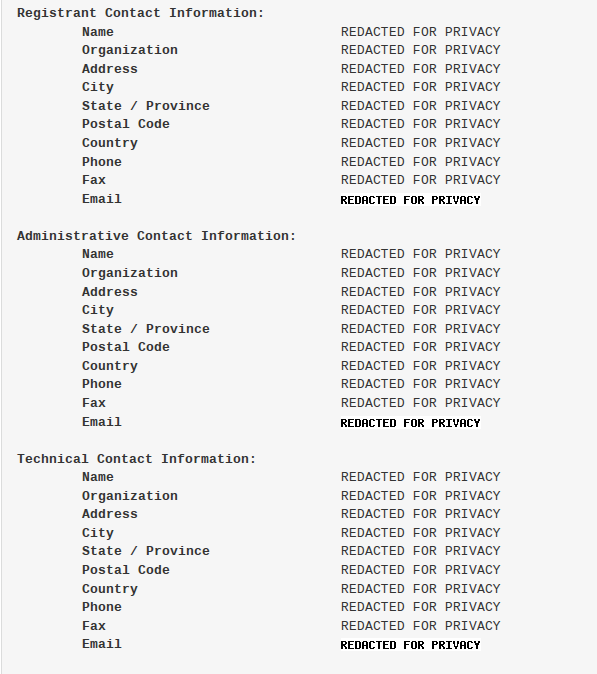

如何确定目标站点是哪个组织或者个人运营的?对于大多数网络调查来说,确定域的所有者或者实际控制人是很重要的环节,但当他们刻意隐蔽后就很难做到。查找特定网站的所有者最简单便捷的方式就是通过WHOIS追踪。时常可以通过它找到注册人的姓名、地址和联系方式。

实际上,很长一段时间内这都是一种可靠的OSINT手段。不过,注册人可以匿名甚至使用虚假的信息注册域。2018年,GDRR的出台意味着在欧盟地区的网站注册信息强制匿名化。这导致现在WHOIS追踪没有过去那么有用了,以后也不太可能有太多的改变。但这并不意味着WHOIS查询不再是OSINT基础操作,只是并不像之前那样有丰富的价值。

免责声明

对于任何方法或者技术,了解其局限性尤为重要。如果没有获得搜查令或者传票,绝对确认谁是域的真正所有者或控制人十分困难。因此,必须认识到,大多数对域的额外信息进行调查的方法并不准确,甚至结果相互矛盾。尽可能地去收集有关目标的信息,并尝试通过不同的信息源进行验证,然后再得出结论,这很重要。

为什么反向IP查询是有用的

什么是反向IP查询?它是怎么帮助OSINT侦探的?反向IP查询可以提供大量关于域托管位置以及同托管空间其他域的信息。这通常是确定多个域是否被同一人所有的有效方法,并能构建目标的互联网画像。

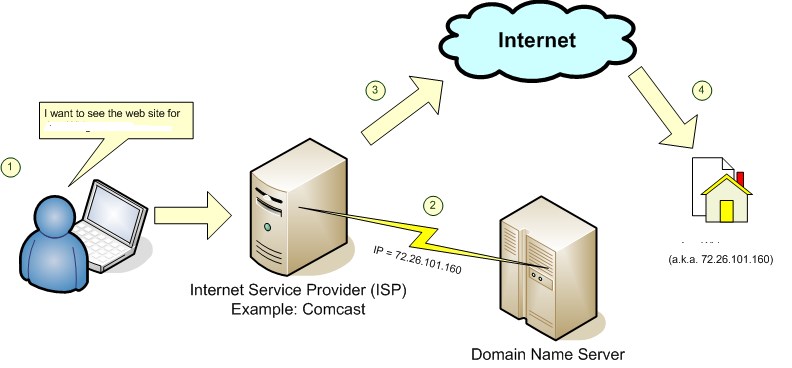

掌握一点互联网基础知识能帮助你更好的理解为什么反向IP追踪十分有用。互联网上的每个域必须有一个IP地址以便流量可以通过路由找到它。当你向访问一个网站时,就在浏览器中输入www.myfavouritewebsite.com。计算机需要知道向哪一个IP地址发送请求来让你浏览网页,所以它将向DNS服务器查询www.myfavouritewebsite.com当前托管在哪个IP地址上。DNS服务器查询后将告知计算机该网站在IP:45.67.131.18*,然后将你的计算机连接到这一地址上。

但这种连接不同域的方式存在一个重要问题,IPv4地址的结构方式意味着只有43亿个可用的IP地址。当前使用的IP系统在19世纪80年代早期被发明,那时并不存在这样的问题,但现在已经有超过43亿台服务器、路由器、电话和其他需要 IP 地址才能连接到互联网的设备。

对于网站来说,解决该问题的其中一个手段就是将多个域托管在同一个IP地址上。从OSINT角度来说,这意味着对于拥有多个域的个人或者组织通常会将它们部署到同一个IP地址。因此,不同的域可以通过共享的IP地址建立联系。

反向查找IP工具

有很多工具提供了这种功能,较为常用的有以下几个:

大多数工具都提供了部分免费服务,但会限制搜索次数或者需要付费获得全部信息。

示例 #1 - Osintcuriou.us

这里我选了一个不是很好的目标来展示可从反向IP查询中找到什么。我是故意这样做的,以便为大家说明这种方法的局限性,因为并不是每一次都能从共享IP地址的域之间得到关联。下面我将展示能从 osintcurio.us中找到什么。

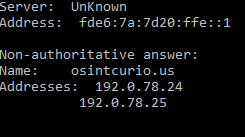

首先要获得目标域的IP地址,这并不难,上面提到的几个工具都能获得目标网站的IP。本例中我使用SecurityTrails,当然也可以通过Windows命令行调用nslookup达到相同效果,只需在终端中使用以下命令:

1 | nslookup osintcurio.us |

将得到类似这样的结果:

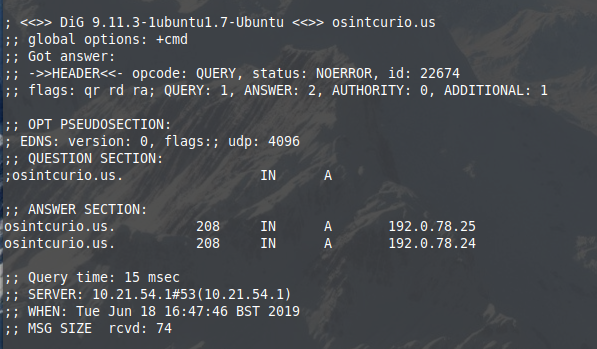

Linux系统也有相应的命令:

1 | dig osintcurio.us |

并得到如下结果:

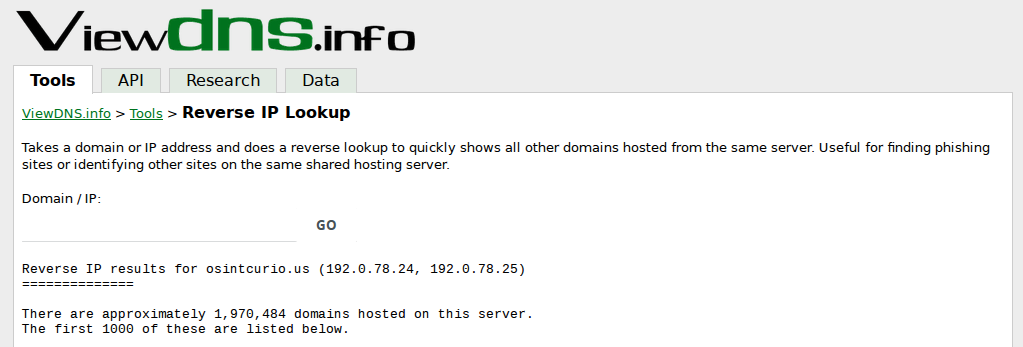

如果你不习惯使用命令行,没关系,上面列出的所有站点都会通过 Web 界面显示被查询域的IP地址。在这种情况下,ViewDNS通过GUI给出相同的结果:

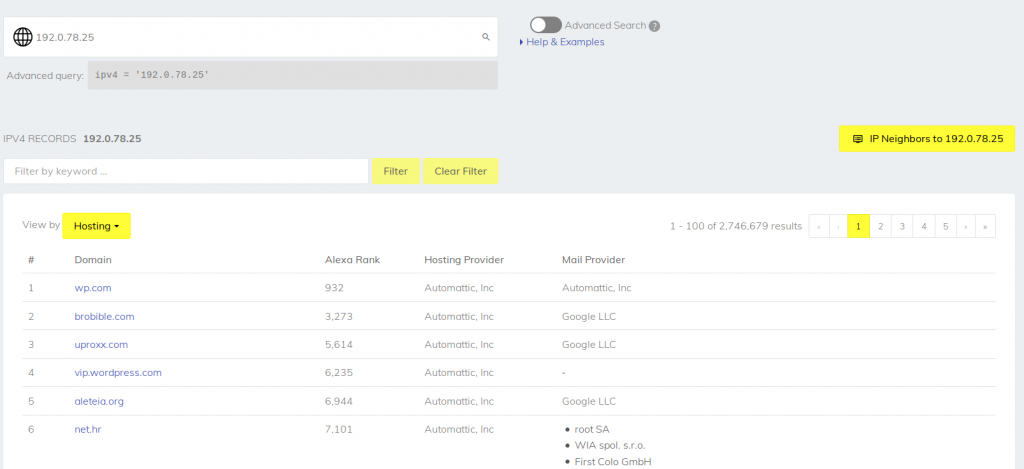

以上所有结果都显示 osintcurio.us 部署在IP: 192.0.78.24 与192.0.78.25上。使用 Security Trails可以看到部署在相同IP地址上的其他域名。

我们有个小麻烦,在这个IP地址上,部署了2,746,679个不同的域。在这种情况下,可以得出的关于这些域之间关联性的唯一结论,就是它们使用了相同的托管服务提供商!该例很好的说明了反向IP查找作为OSINT工具并不总是有用的,认识到它存在局限性很重要。现在让我们看一看稍微好一些的情况。

例#2 - 一个钓鱼网站

犯罪分子不断创建钓鱼网站,以使他们的钓鱼邮件看起来更可信一些,所有这些都是希望你会被骗,点击安装他们的恶意软件的链接。或者诱骗你在被黑客控制的网站输入你的谷歌密码。 这是一场永无休止的军备竞赛,犯罪分子为网络钓鱼创建域名,而安全公司则识别这些域名并将其列入黑名单。

Phishtank是一个不断更新的钓鱼网站列表,我将随机挑选一个进行反向IP查询。

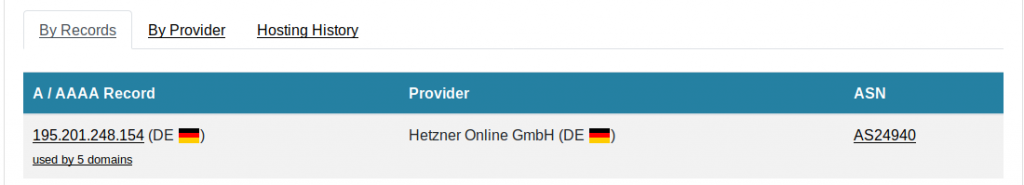

目标是amerewards.net。通过快速WHOIS检查可知,不出所料,注册人选择匿名。那么通过反向IP查找能否找到可能存在的此人控制的其他站点信息?使用DNSLytics查询该IP地址进行反向IP查询。

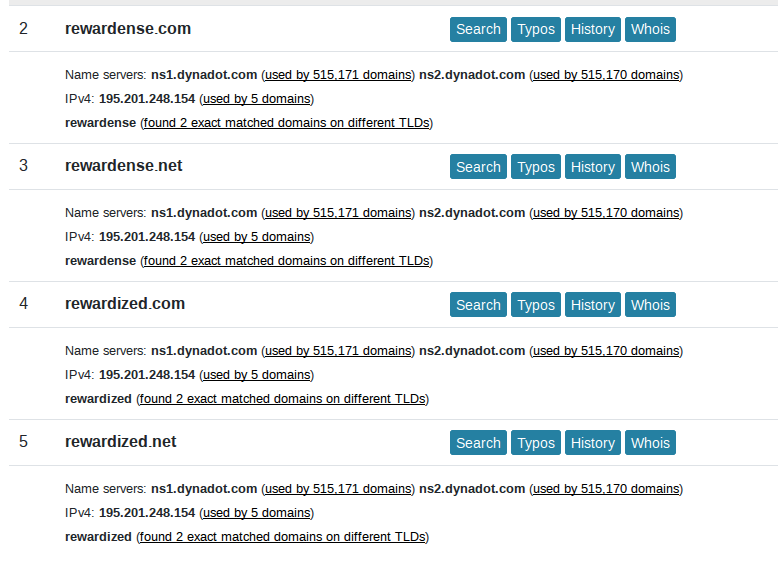

由此可知,amerewards.net由 Hetzner Online GmbH 德国的托管。有趣之处在于,它还显示了五个域名共享同一个IP。让我们看一下它们是干什么的:

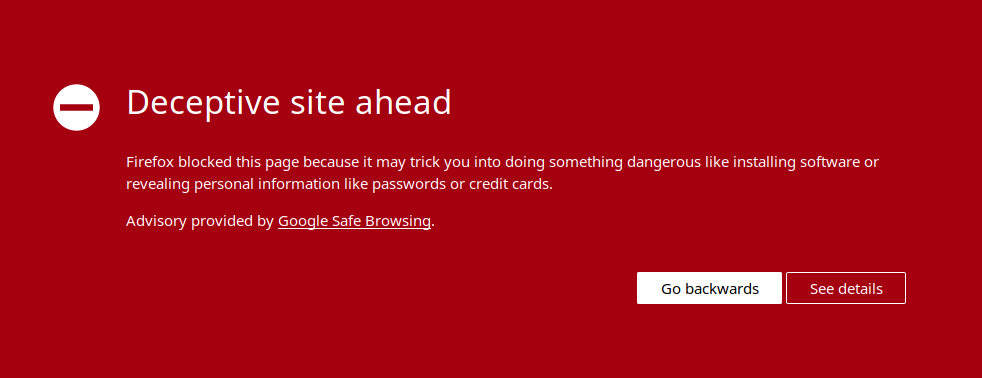

通过WHOIS查找显示所有这些域名在同一天注册,并同属相同的IP地址。基于概率考虑,可以得出一个结论,那就是它们很有可能是由同一个人控制的。这些域名的名称都带有网络钓鱼的倾向。果然,访问其中之一时会引发火狐的警告:

显然其中一个域已被标记为网络钓鱼站点,但在撰写本文时,并非所有域都被标记为网络钓鱼站点。以上过程表明,在一个快速的反向IP查询中,可以通过IP关联简单快速的识别其他同类型的(钓鱼)网站。有许多优秀的商业工具可以自动执行这一过程来进行威胁情报分析,但手动完成它可以更好的了解其工作原理。

例#3 - 一个White Supremacist网站

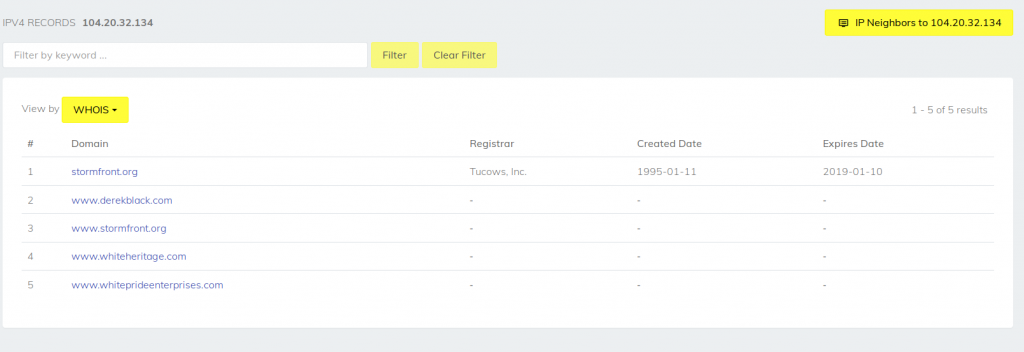

反向IP追踪还能为传统形式的调查提供帮助,以确定个人或组织之间的关联。本节我以US White Supremacist Stormfront为例说明。重复上述过程以得到Stormfront的托管地址:104.20.32.134。

该IP属于Cloudflare,我在另一篇文章中提到过如何应对这一挑战,重新聚焦于现在,反向IP追踪可知有五个不同的域托管于此。这再次表明这些不同网站的所有者或运营者之间可能存在关联。通过挖掘WHOIS信息可知这些网站都是多年以来独立注册的,这意味着可以看到该组织在网络上随时间推移的扩大过程。

实际上,Stormfront是一个非常知名的网站,它的运营者并不是一个秘密。但本例还是展示了如何通过简单的反向IP追踪来了解到主体及其关联,即使是在很少或没有公开信息的情况下。有趣的是,尽管 Derek Black 声称已经放弃了他的White Supremacist观点,反向 IP 追踪却暗示了他过去的联系。

在下一篇有关网站追踪的文章中,我将继续介绍Cloudflare以及其带来的一些挑战。