原文地址:https://nixintel.info/osint/website-osint-whats-the-link-between-antifa-com-and-russia/

文章原名:Website OSINT: What’s The Link Between Antifa.com and Russia?

作者:Nixintel

有时候,“OSINT”这个词指代的太宽泛了。OSINT的开源(Open Source)部分很好理解,这有个信息世界,通过足够的挖掘与探索,你几乎可以获取你能想到的任何东西。但这本身并不是OSINT。OSINT 的情报(intelligence)部分经常被忽视,有时会产生相当严重的后果。获取你想要的数据通常很简单,但对这些原始数据进行分析并转化为连贯叙述的过程通常是充满困难和不确定性的。

如果一开始就制定了明确的计划,就能消除很多不确定性。我们必须记住,OSINT并不只是为了自身的利益。它始终是为了实现更广泛的目标,例如进行新闻调查、人员失踪案件侦破或军事行动分析等。你的OSINT目标的性质将最终决定你所进行的研究的范围和形式,以及你提供给客户或老板的结果。从互联网收集原始信息通常是很简单的,但将这些信息制作成有组织、经过验证并可用的报告需要进行更多的工作。

情报循环

为了确保OSINT工作的一致性和缜密性,大部分组织都采用了一种类似上图所示的情报循环。这种模型有几种变种,但它们都是相似的。都开始于假设一个初始计划或者目标,然后进行信息收集,并对收集到的信息进行处理与分析,最后将信息传递给预设的接收者。对信息进行处理与分析的阶段是最重要的,因为在这一阶段中,将对收集到的原始信息进行批判性评估、理论检验以及将正确与错误或者模棱两可的信息区分开的地方(译者注:with varying degrees of success可以译为不同程度的成功,但译者不太明白这里用于表达什么)。

这意味着,“我在互联网上找到了大量信息”并不是OSINT。它可能开源,但在被测试、验证与分析之前,并不能称之为有用的情报。你找到的信息能否为最初的问题提供一个有用的答案?你验证过吗?收集到相互矛盾的信息时,你要怎么处理?对于可靠性不确定的信息源给予多大的权重?你向你的客户提供的是OSINT还是狗屁(译者注:原文是BULLSHINT,很巧妙,HHHH)?等等。

Antifa.com 是R国人控制的吗?

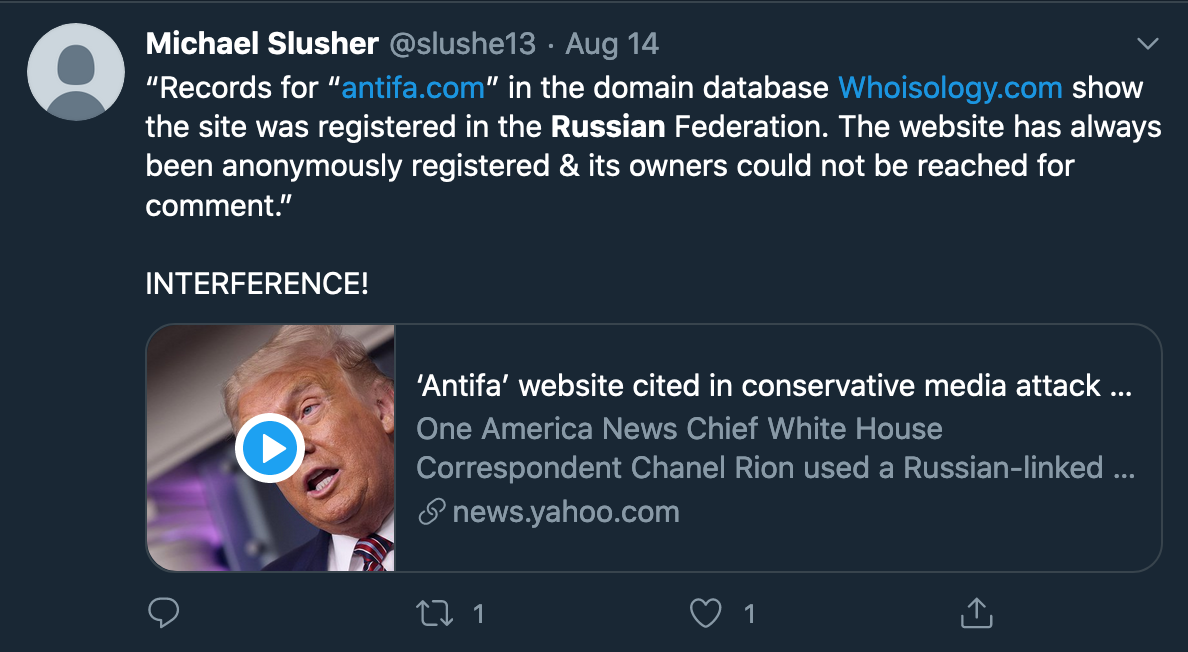

那么这一切与Antifa.com有什么关系?我在推特上极力避免政治,但政治总是找上每一个人。最近有人声称,域名Antifa.com将访问者重定向到了乔·拜登的总统竞选网站,而且这个域名是由可疑的R国人注册的,这激起了我的兴趣。难道干预选举的幽灵要再次出现了?

对于这个R国链接的核心主张似乎围绕着Antifa.com域的WHOIS历史。我从前总是对仅基于WHOIS得出的结论持怀疑态度,因为它并不是一个明确信息的来源,但这次我决定对域历史做一些深入研究,看看能不能再找到什么。以下是使用情报循环进行有计划的OSINT研究与分析的步骤指南,并看看在这一过程中我们能找到什么。

制定计划-我到底想知道什么?

问题可以很简单,例如:将Antifa.com重定向到拜登的网站是R国人的阴谋吗?这种问法很具有煽动性,而且是只能回复是或者不是的二元问题。该问题也具有诱导性,这种提问方式很可能导致你仅根据政治立场来得出结论,而不是基于任何研究。

一个好的调查性问题不能使用二元与诱导性的提问方式。开放性提问更好一些,并且不易受到我们偏见的影响。例如:Antifa.com 和它的俄罗斯注册商之间有关系吗?如果有的话是什么性质的?这样的提问更好一些。

信息收集-找到我所需要的材料

在情报循环的信息收集阶段,我们要尽可能去收集所有能用于回答在开始阶段所提出的问题的信息。在这种情况下,我想知道Antifa.com域的历史,包括它曾属于谁,它从过去到现在曾显示的内容,以及我们可以找到的任何有关重定向的信息。

我将要尽可能的收集服务器的所有信息来回答这些问题,以让我可以捕捉到任何可能存在的重定向。包括WHOIS记录,证书历史,以及来自于Wayback Machince的任何保留的内容,通过这些信息可以让我知道该网站在过去一段时间内显示过什么内容。

服务器信息

Curl仍是我最喜欢的快速获取服务器信息的工具。通过以下命令来抓取Antifa.com服务器的信息:

$ curl -I http://antifa.com标志

-I确保我能获得返回的服务器头信息。在这种情况下得到了如下结果:1

2

3

4

5

6HTTP/1.1 302 Found

Server: nginx

Date: xxx

Connection: keep-alive

Location: https://itsgoingdown.org/

X-Served-By: Namecheap URL Forward有趣的是,它现在还是302重定向的状态,但指向了一个不同的URL。我们还可以知道它使用了Namecheap的URL转发服务,因此我将获取一些有关它如何工作的信息以便于支持我稍后的分析:

WHOIS历史

我还想尽可能多地了解它的WHOIS历史。毕竟,怀疑该网站与R国有关就是来源于此。这有几个工具可以进行查询,RiskIQ 与 Whoisology 可以追溯到2012/2013年的WHOIS数据。但我们知道该域名至少早在 2002 年就已注册(而事实证明,甚至可能更早。),所以我们要尽可能的向前探索。可以通过一些付费服务例如 Domain Tools获取完整的WHOIS报告,但那对一篇简单的blog文章来说有点太贵了。

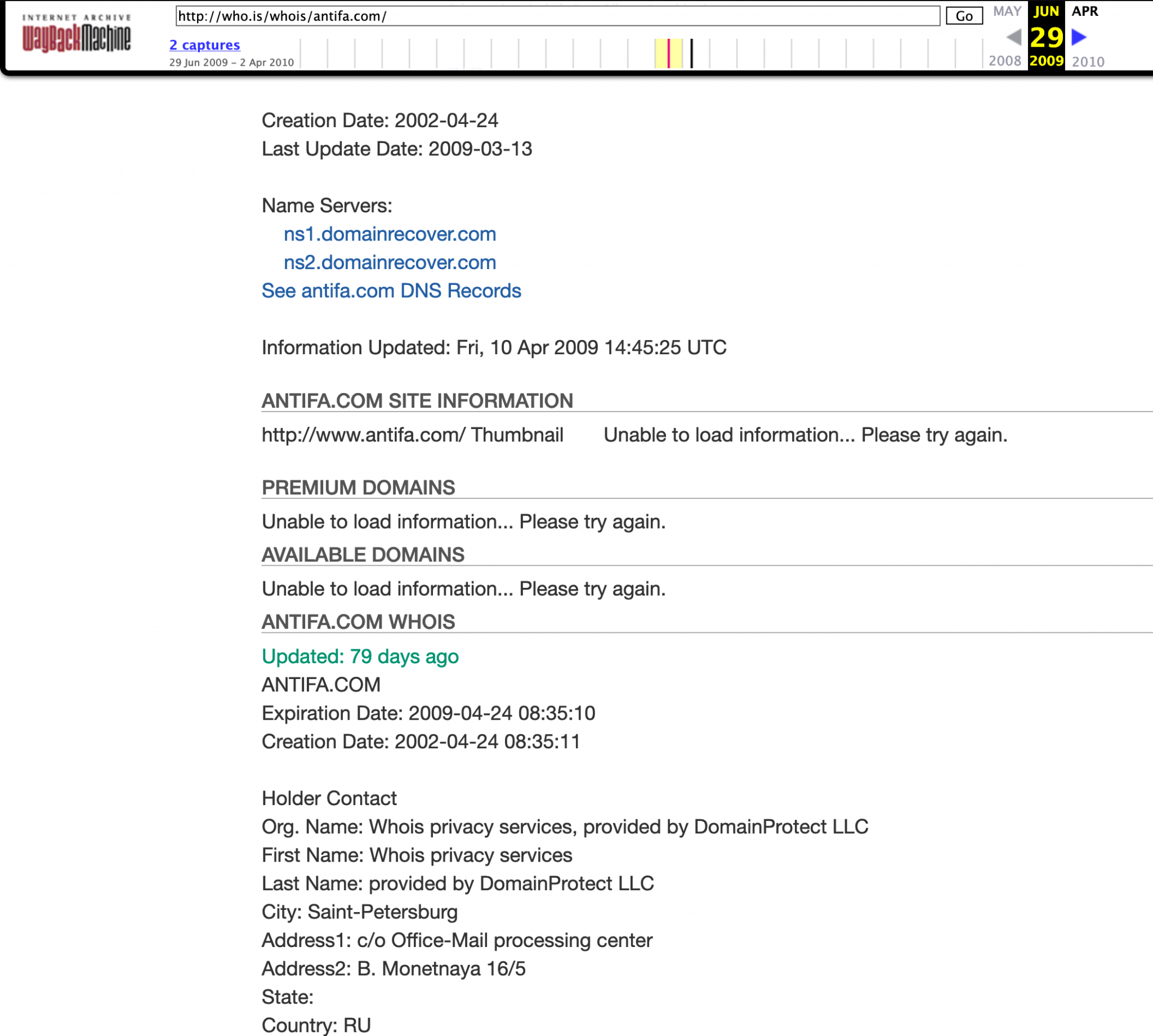

幸运的是,有一个可以利用的小技巧,Wayback Machine存档通常记录了WHOIS 本身,因此我们可以使用这种技术来寻找远至2009年的WHOIS记录:

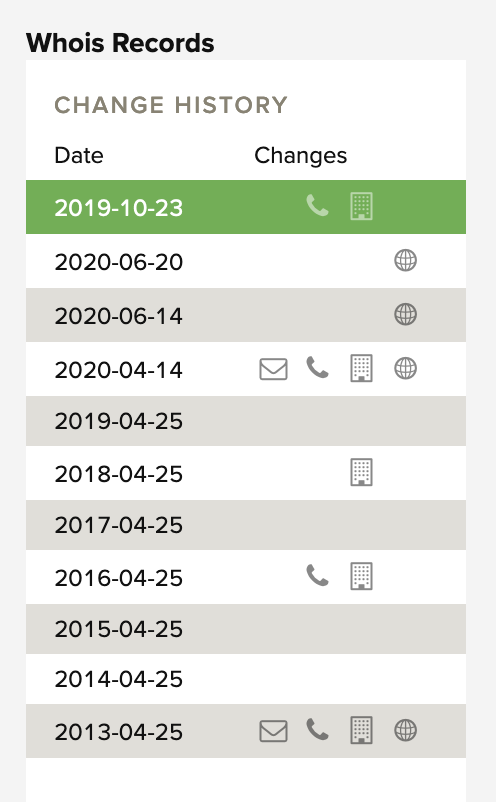

这并不完美,但在不花钱在付费WHOIS记录上的情况下能追溯到最远的地方。RiskIQ所掌握的信息有助于列出更多最近的注册更新或变更日期:

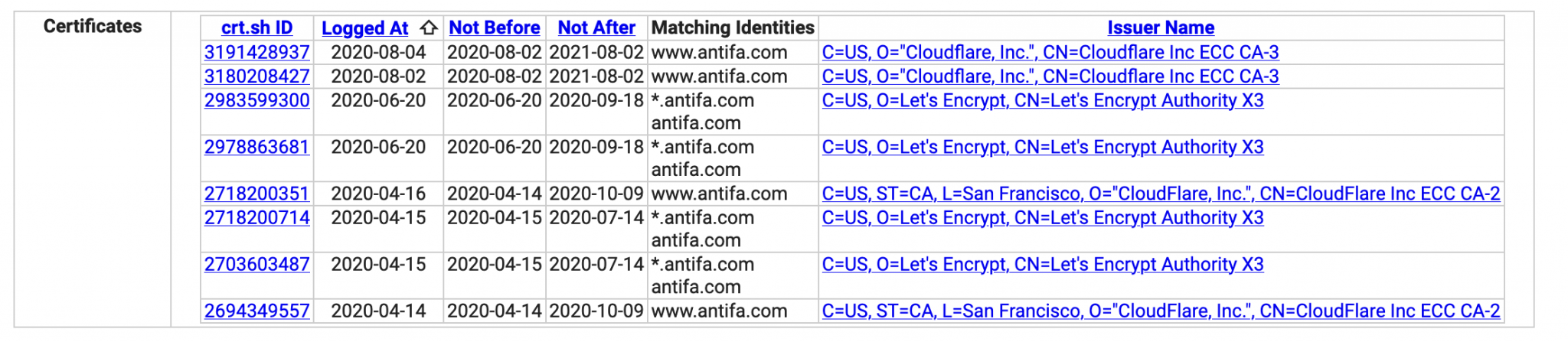

历史证书

域的历史证书可以提供对其结构和设置的多种信息,包括所有权和托管更改。 Crt.sh 提供了对站点证书历史的清晰概述,可以使用Censys进行更深入地了解。以下是Antifa.com 的简短历史证书记录:

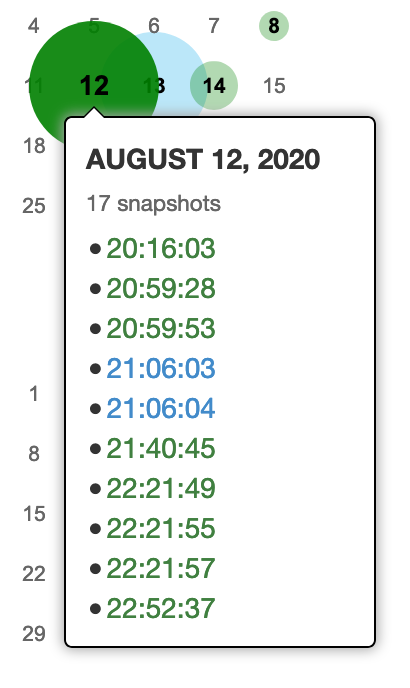

Wayback Machine

幸运的是,数年来该站点已被多次存档。最早的捕获可以追溯到1999年1月,最近的捕获是2020年8月17日。自上周以来,该域被大肆更改,产生了如此多的快照并非巧合:

有了这些信息,我们将能够查看网站的历史内容,了解它在不同时间段显示的内容。

处理与分析

通常来说,将原始数据转换为电子表格、图表和关系图将有助于进行分析,尤其是在处理更复杂的任务时。但因为这只是文章中的简短示例,我就不花费大量时间在对收集到的全部信息的处理上了。

因此,我将直接分析收集到的原始数据。我将尝试构造 WHOIS、证书和 Wayback Machine 历史记录的时间线,以了解域如何随着时间的推移发生变化。以及这种变化对有关该域名的原始问题和与其俄罗斯注册商的关系可能意味着什么。

在此之前,看一看一开始抓取的服务器标头:

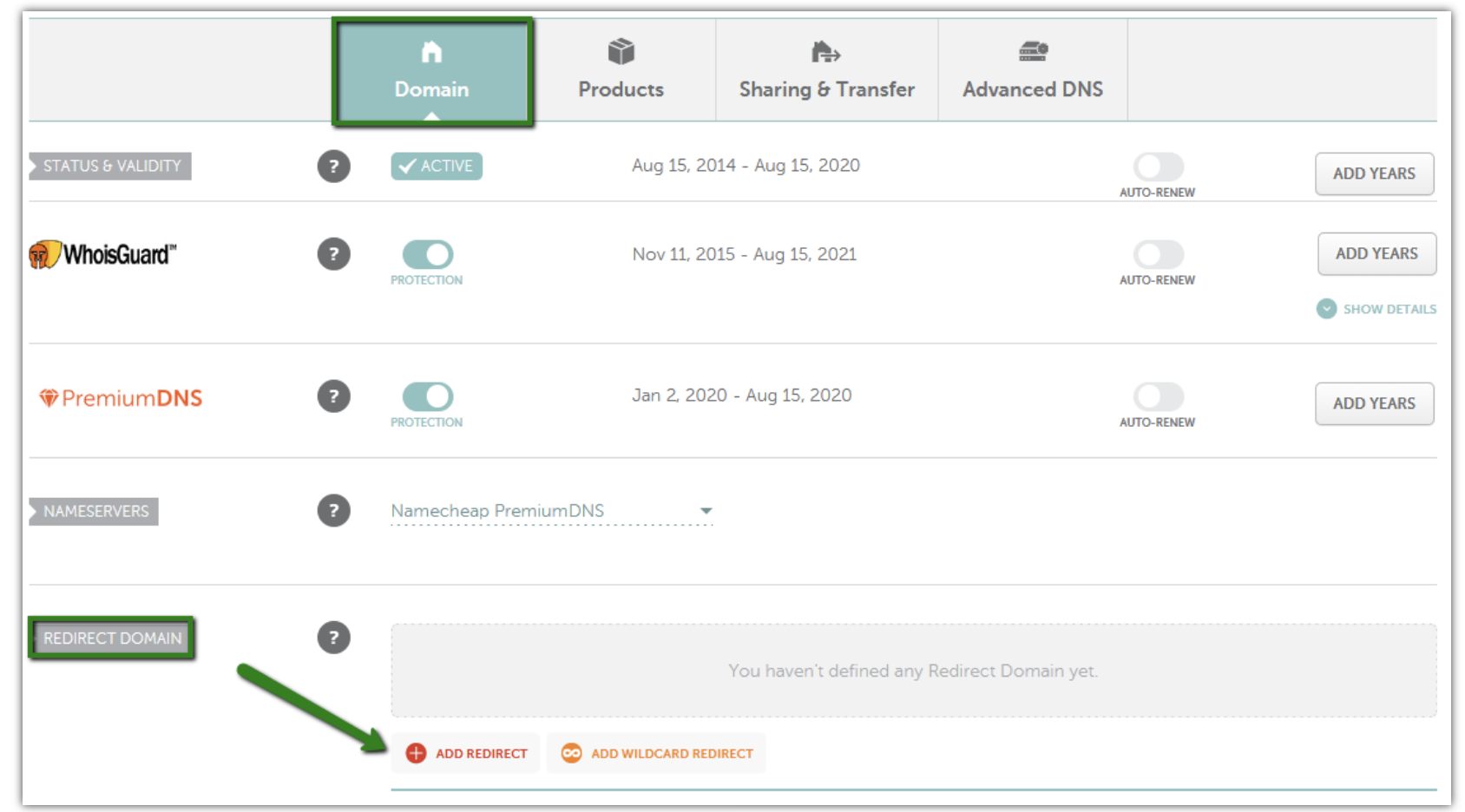

1 | HTTP/1.1 302 Found |

HTTP302代码标志着所有访问Antifa.com的请求现在都被定向到了另一个站点 :itsgoingdown.org。不出所料,这个网站看起来像是一个left wing political网站。该重定向是通过Namecheap的URL转发服务实现的,通过查看Namecheap有关此过程的文档可知,Antifa.com的管理员需要在Namecheap的控制面板进行相关服务的设置,该域是通过Namecheap管理的。

这不足为奇,因为当前 WHOIS 记录也支持了这种推断:

1 | Domain name: antifa.com |

自 2019 年 10 月 23 日起,该域已在 Namecheap 注册。那么我们感兴趣的R国注册信息在哪?如果我们回顾历史 WHOIS 数据,我们可以看到,在 2009 年(我们可以访问的最古老的 WHOIS 数据)和 2019 年 10 月 23 日切换到 Namecheap 之间,该域注册到了R国圣彼得堡的地址:

1 | Registrar Abuse Contact Phone: +7.8129140281 |

我猜测,Yahoo! 新闻与其他调查者在得到这些信息后就停止调查并公布结果了,但这显然有些为时过早:

啧,这对“联系”一词的定义太过宽泛了,这就是在收集信息后直接得出结论而跳过了情报循环的分析部分时发生的情况。R国是一个国家,这与注册人有什么联系?他们什么时候控制了这个域?我们能知道他们用这个域名做了什么吗?他们还持有这个域名吗?在得出结论前,我们必须解决以上问题。慢而准确总好过快而出错。

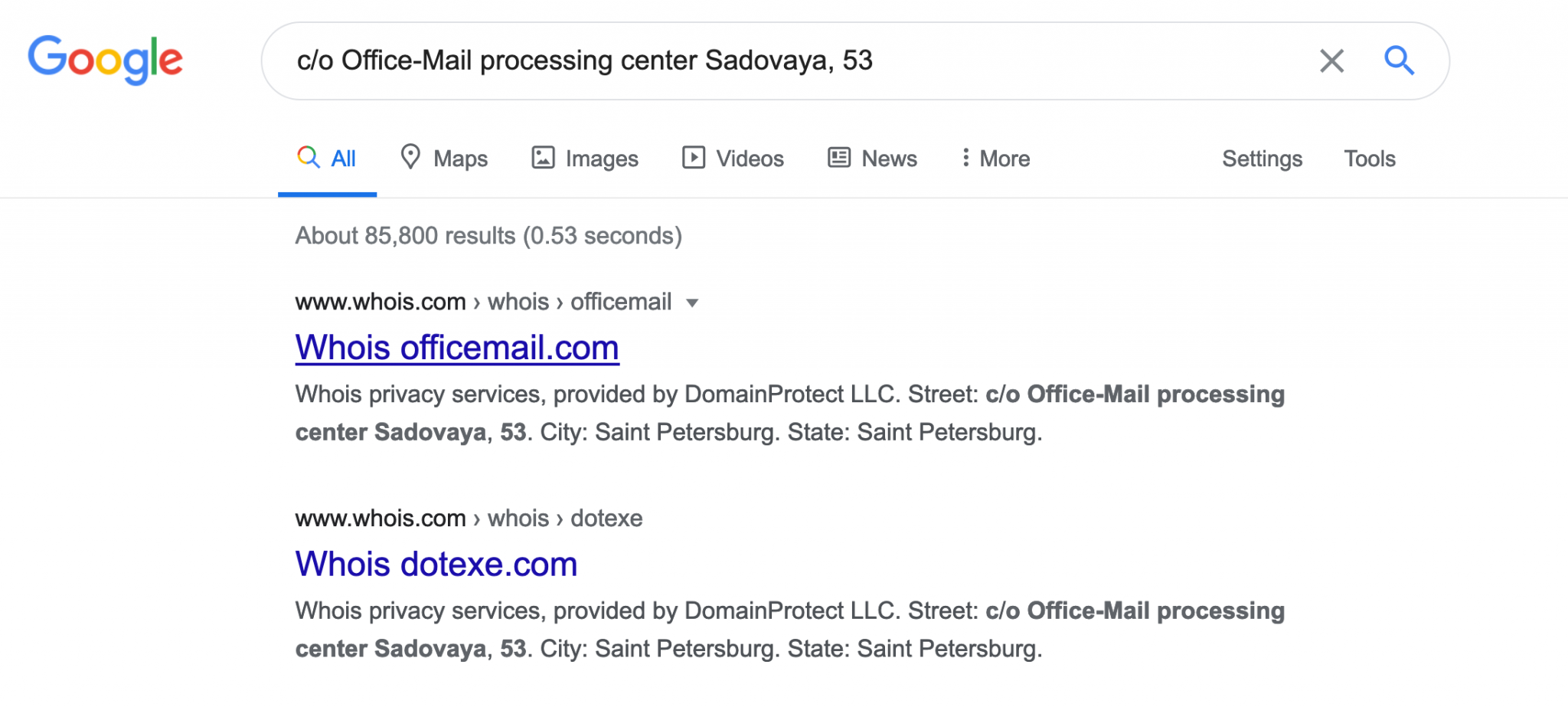

那么,存在于WHOIS 数据中与R国人的联系到底是什么?在 WHOIS 记录中注册人的姓名与电子邮件被隐藏,街道地址仍然可见。通过查询地址:”c/o Office-Mail processing center Sadovaya, 53” ,我们可以看到它与其他域的数百条其他 WHOIS 记录相关联。

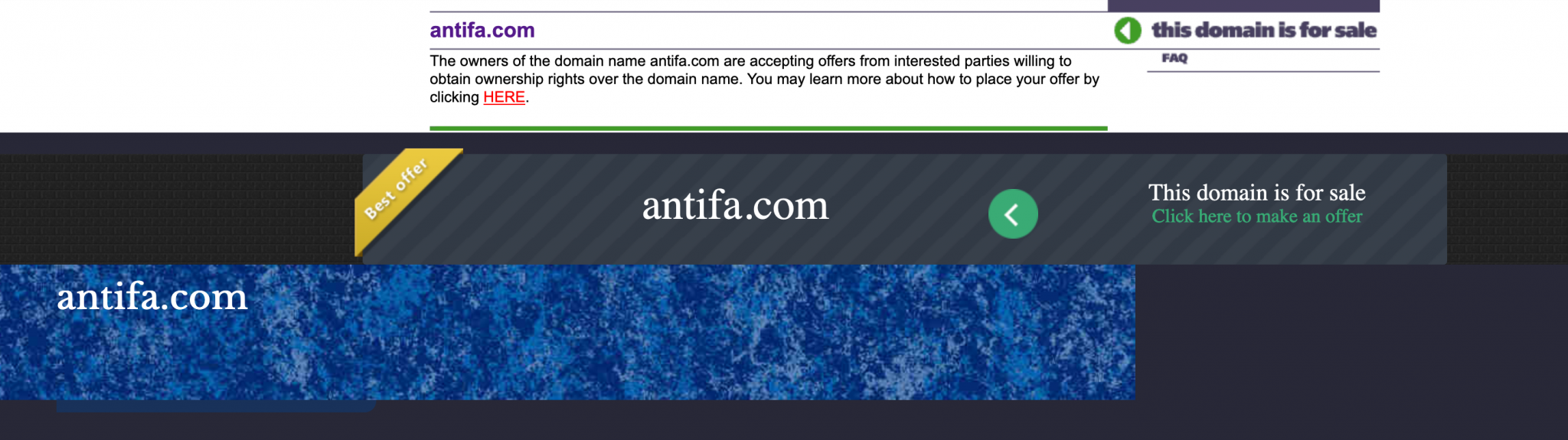

这意味着什么?幸运的是,在收集阶段保存的 Wayback Machine 记录会有所帮助。我们可以看到 Antifa.com 在被一个神秘的R国组织注册时的样子。别眨眼……

在由不知名的R国组织拥有的整个过程中,该域名只是被标注待出售。虽然我们没有早于2009年的WHOIS记录,但我们可以看到,甚至在2008年该域名仍是被标注待出售。事实上,直到2019年10月23日它才被出售给一个新的主人。

即使在所有权变更之后,在2020年4月14日之前,其内容也没有进行重大更改。我们可以在crt.sh看到证书历史。

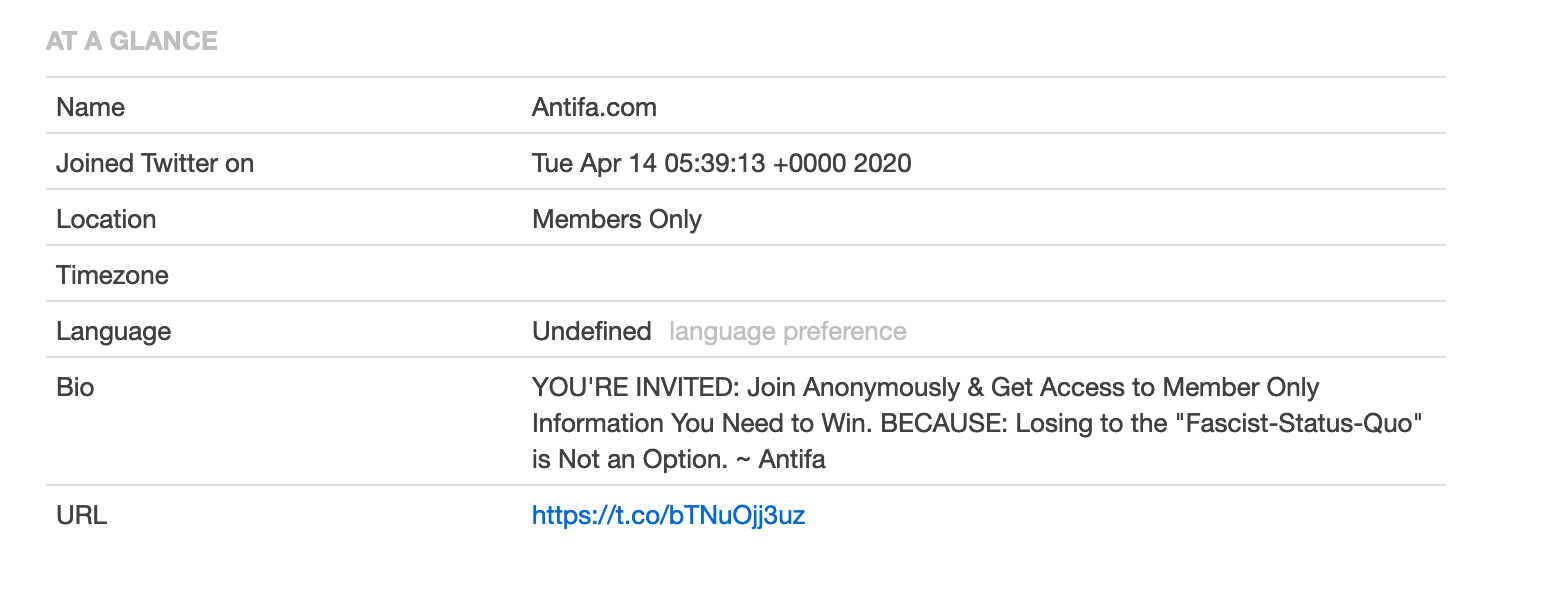

直到2020年4月14日,该域才部署SLL证书。非常有趣,因为这跟Antifa.com网站的推特账户创建的时间是相同的。

(值得注意的是,Antifa网站推特账户的个人资料中的URL也重定向到了itsgoingdown.org)

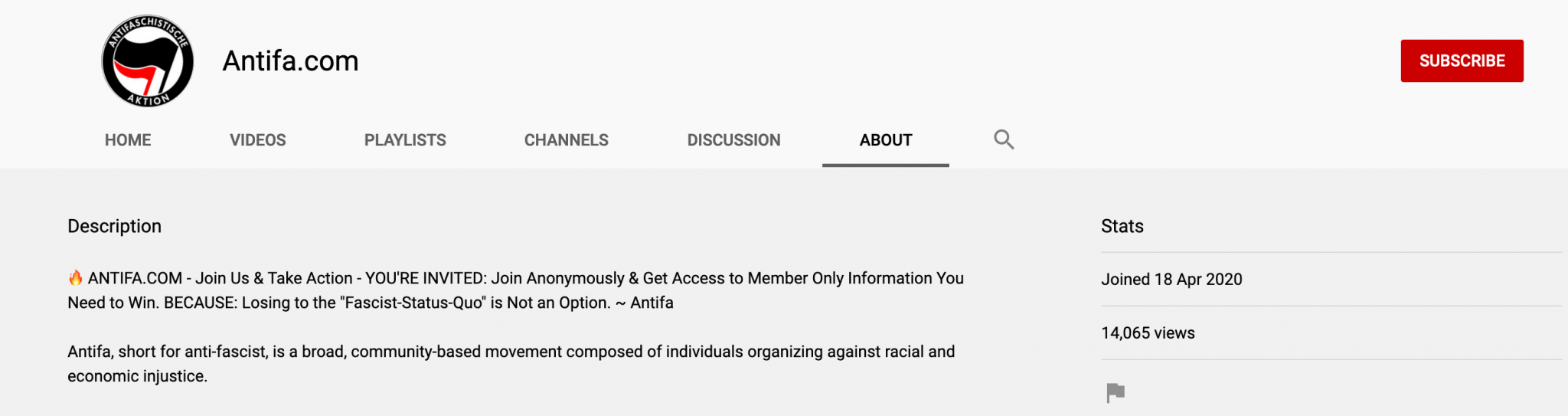

Antifa.com的YouTube频道也在不久之后被创建,即2020年4月18日。

果然,2020年4月14日之后的第一次 Wayback Machine 捕获反映了这一变化。 “待售”标志不见了,取而代之的是新内容:

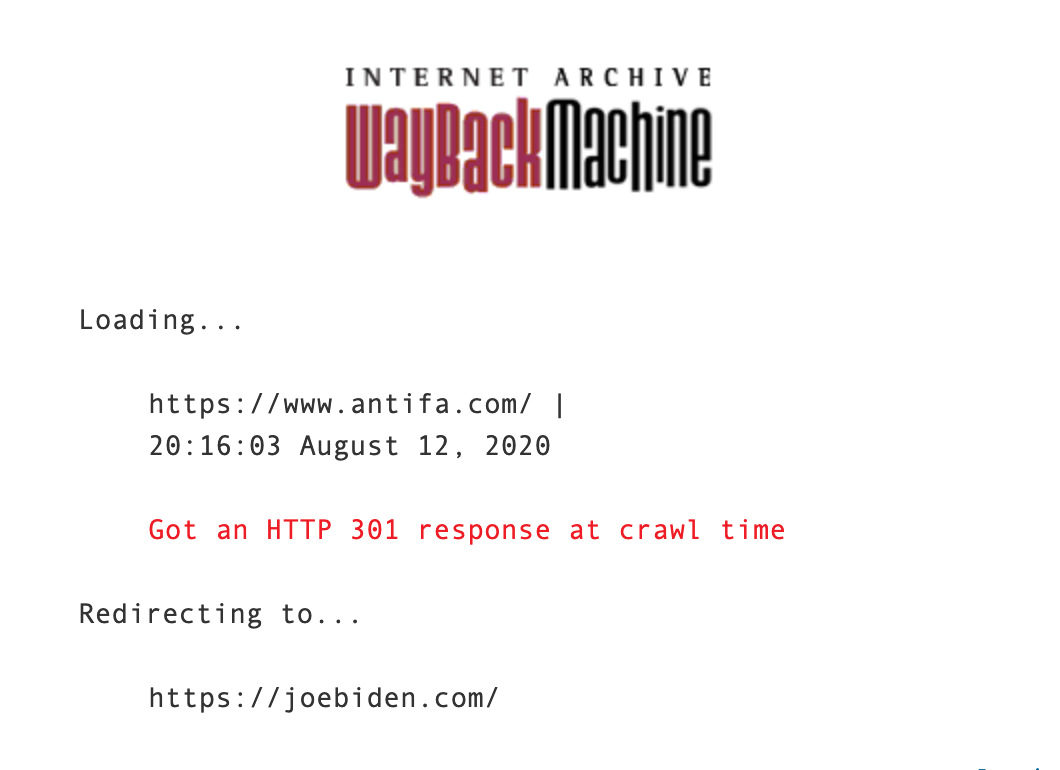

注意,以前的R国注册商已经超过8个月没有与该网站有联系了。当8月12日,域名被重定向到乔·拜登的网站时,情况仍然如此:

根据我们在有限研究中发现的情况,我们能否确信R国、Antifa和拜登之间存在联系?我不确定。

情报传播

因为这只是一个简单的博客示例,不需要将结果汇报给除读者(也就是你,如果你坚持读到了这里,很不错。)之外的人。现在回顾一下我们最初提出的问题,看看我们所做的信息收集与分析能不能回答–Antifa.com 和它的俄罗斯注册商之间有关系吗?如果有的话是什么性质的?

本文进行了非常简短的练习,当然还有很多其他的研究途径可以探索。那么我们能得出什么结论呢? OSINT 的世界很少是非黑即白的,总会有一些不确定的领域。有一点不确定性并没有错,只要这反映在你的报告中:你必须基于研究得到结论,而不是基于结论进行研究。

根据这项研究,我们可以说,这个域名以前是由一个R国组织注册的,而且至少从2009年开始,甚至可能在那之前。我们还可以说,在R国注册者拥有该域名期间,证据表明该域名没有被使用,只是标注出售。没有证据表明,在他们持有域名期间,有任何内容被托管在该域名上,或被重定向到任何网站。该域名的注册在2019年10月发生了变化,在那之后没有与R国注册者的明确联系。该域名的当前所有者使用Namecheap作为注册商,但从收集到的信息来看,不能确定他们是谁。目前的所有者使用该域名的目的与之前与R国有联系的所有者明显不同。在该域名被配置为将流量转到乔-拜登的网站时,距离上次与任何R国实体的明确联系已经过去了近11个月。收集到的证据倾向于不支持将流量从Antifa.com转移到乔-拜登的网站与之前的R国注册者有关的说法。

因此,如果你在情报周期中偷工减料,直接从收集到传播,你很容易错过重要的细节,并做出耸人听闻–但缺乏支持–的假设,即从Antifa.com分流到乔-拜登的竞选网站是一个R国阴谋。走捷径和得出激动人心的结论当然很诱人,但这很少能成为准确的报道。